>> 소스코드

※ subprocess.check_output: 서브 프로세스를 실행하고, 출력 문자열을 파이썬 로직에서 변수에 담아 사용

>> exploit

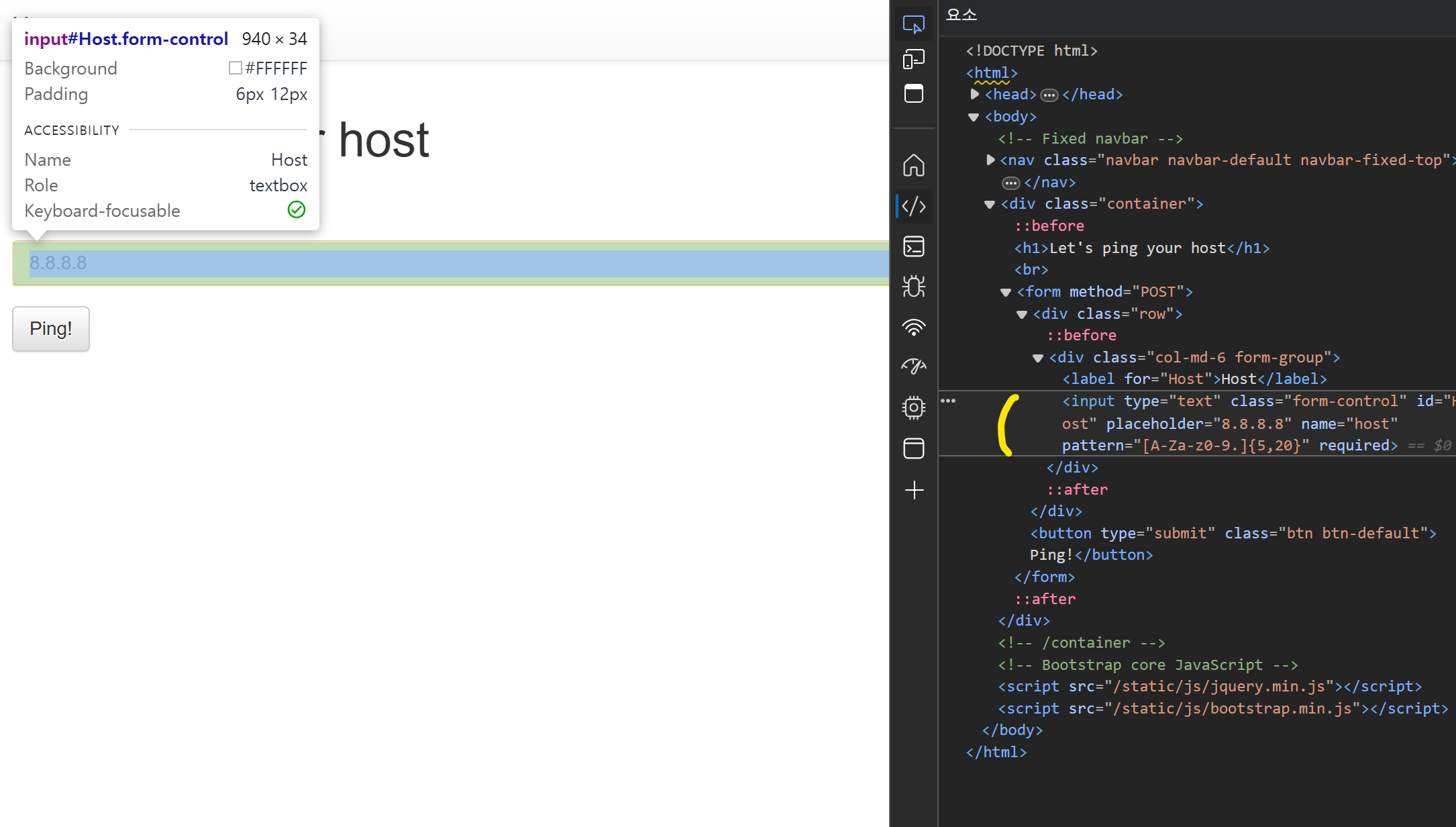

우선 form에 적용되어 있는 pattern 제한을 삭제해준다.

(필터링이 서버가 아니라 클라이언트 단에서 일어나므로 삭제가 가능한 것.)

그 뒤 command injection

'보안 > Wargame' 카테고리의 다른 글

| [Web Hacking] file-download-1 (0) | 2024.07.09 |

|---|---|

| [Web Hacking] image-storage (0) | 2024.07.08 |

| [Web Hacking] Mango (0) | 2024.07.07 |

| [Web hacking] simple_sqli (0) | 2024.07.07 |

| [Web hacking] csrf-2 (0) | 2024.07.06 |